Les types d'attaques de phishing vont des tentatives de phishing par email classiques aux approches plus inventives, comme le spear phishing et le smishing.

Tous ont le même objectif :

Voler vos données personnelles.

La défiguration de site web est l’altération par un pirate de l’apparence d’un site internet, qui peut devenir uniformément noir, blanc ou comporter des messages, des images, des logos ou des vidéos sans rapport avec l’objet initial du site, voire une courte mention comme « owned » ou « hacked ».

Il y a aussi l'escroquerie du bogue pix.

Dans ce cas, les gens sont amenés à effectuer un transfert via pix vers une clé aléatoire qui en retour restituerait le double du montant déposé, également via pix.

Une arnaque plus élaborée en relation avec pix est le code qr trafiqué et se produit principalement lors d'événements en ligne.

D’où le nom (« spear phishing » signifie « hameçonnage ciblé »).

Le spear phishing cible un groupe ou un type de personnes spécifique, tel que l’administrateur système d’une entreprise.

Ceci pourrait vous intéresser :

Quel couleur le chat voit ?

Bonsoir, en français on appelle cette catégorie d'attaque un défacement (defacing en anglais).

Le type de pirate informatique effectuant cette catégorie d'attaque sont les.

3 on une question :

Bonjour, le site web biochoko.

Com a subi un piratage informatique.

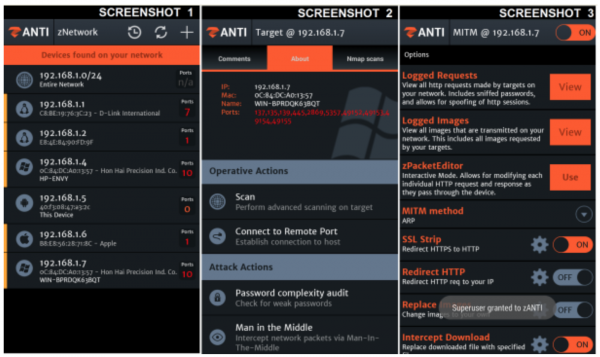

Il s’agit d’une action offensive visant infrastructures, appareils ou réseaux informatiques, dans le but de voler, modifier ou détruire des données ou systèmes informatiques.

Voici donc le top 10 des types de cyberattaques les plus courants :

En fonction des intentions des pirates et de la légalité de leurs attaques, il existe trois types de piratage principaux, dont :

Piratage chapeau blanc (white hat) couramment appelé piratage éthique, le piratage chapeau blanc est toujours utilisé à des fins honnêtes.

Loin de l’image des génies de l’informatique rebelles que vous.

Ce type de hacker revendique une certaine liberté d’expression sur internet.

Le plus célèbre exemple est sans doute les « anonymous ».

C’est un peu un justicier qui s’attaque aux géants de l’industrie et aux puissants pour révéler leurs turpitudes.

On retrouve aussi dans cette famille de hackers, des pirates.

La cybercriminalité se divise en trois grandes catégories :

La cybercriminalité individuelle, la cybercriminalité contre la propriété et la cybercriminalité gouvernementale.

Les types de méthodes utilisées et les niveaux de difficulté varient selon la catégorie.

Il s’agit d’un cas.

Certains pirates sont tout simplement des opportunistes cyniques.

Ils profitent d’une vulnérabilité de sécurité inattendue comme la publication d’un mot de passe.

Pour vous protéger contre les cybercriminels opportunistes, il est crucial de prendre la sécurité de vos emails et messages mobiles très au sérieux.

1 on une question :

Les attaques par déni de service.

Les attaques dos, ou « denial of service », ont pour but de perturber un système en l’inondant d’une foule de requêtes.

Les attaques ddos adoptent le même principe, mais sont lancées depuis plusieurs machines simultanément.

Ce type de cyberattaque ne permet pas aux pirates de voler des données ou.

Ces pirates créent des outils logiciels permettant d’attaquer des systèmes informatiques ou de casser les protections contre la copie des logiciels payants.

Un crack est un programme chargé de modifier (patcher) le logiciel original dans le but de supprimer les protections.

Ce sont des cybermilitants ou cyberrésistants.